Świeżo zawiązana brygada dwóch dzielnych C, szukająca trzeciego zmotywowanego kompana (może być trzeci C) podjęła się wyzwania misji 021

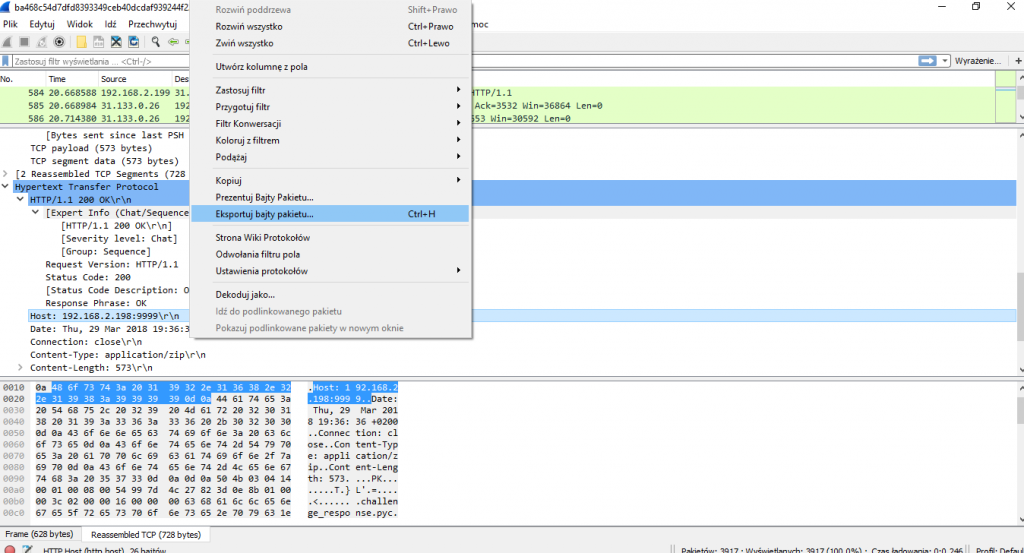

Na początku zadania pierwszy dzielny C zasugerował użycia rekina do analizy transmisji zapisanej w pliku, więc do walki poszedł wireshark – drugi C musiał być trochę prowadzony za rękę, ale w końcu trafił w transmisji na protokół http i dostał się do sekretnej strefy: /misja021_secret_area/

Ale co dalej? Co to za liczby? Jak odpowiedzieć? Tu rozmyślający po nocy pierwszy C wrócił do rekina by znaleźć w nim upload tajemniczego pliku ZIP, który w sprytny sposób udało się pozyskać: 🙂

W środku okazał się przebywać plik Pythona, który miał dać nam kolejną wskazówkę, niestety… do kompresji użyto hasła…. i tu powstało zadanie dla drugiego C….

Drugi C odpalił jakiś odzyskiwacz haseł on-line, niestety nim rozszyfrował plik to zasnął, nie chcą pisać samodzielnie dość prostego brutala trafił on na projekt: cracX narzędzie napisane w Javie – tworze samego diabła i bardzo wolne, bo hasło składające się z 3 liter brutował baaaaaardzo długo a zadane miał litery i cyfry…. no ale…. liczy się efekt 🙂

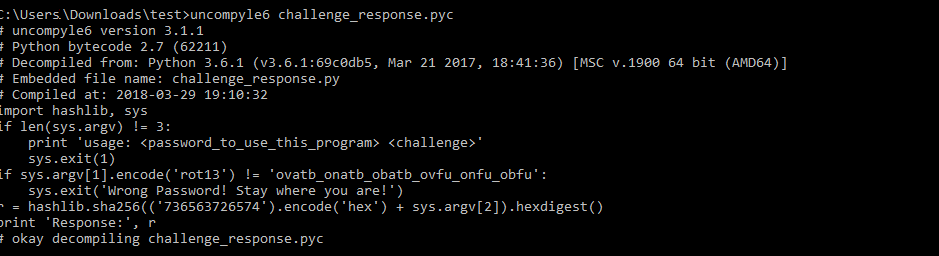

Mając rozpakowane archiwum dwaj dzielni C ruszyli razem ku zwycięstwu. Używając narzędzie do dekompilacji uncompyle6 dzielnie otrzymali kod tajemnej biblioteki mającej dać odpowiedź na żądanie sekretnej strefy zadania.

Patrząc na kod widać, że aby otrzymać odpowiedź trzeba wprowadzić kod zabezpieczający aplikacji + informacje ze strony (tak czuliśmy). Kod aplikacji to zaszyfrowany rot13 ciąg, który po deszyfracji na rot13.com dał nam: bingo_bango_bongo_bish_bash_bosh

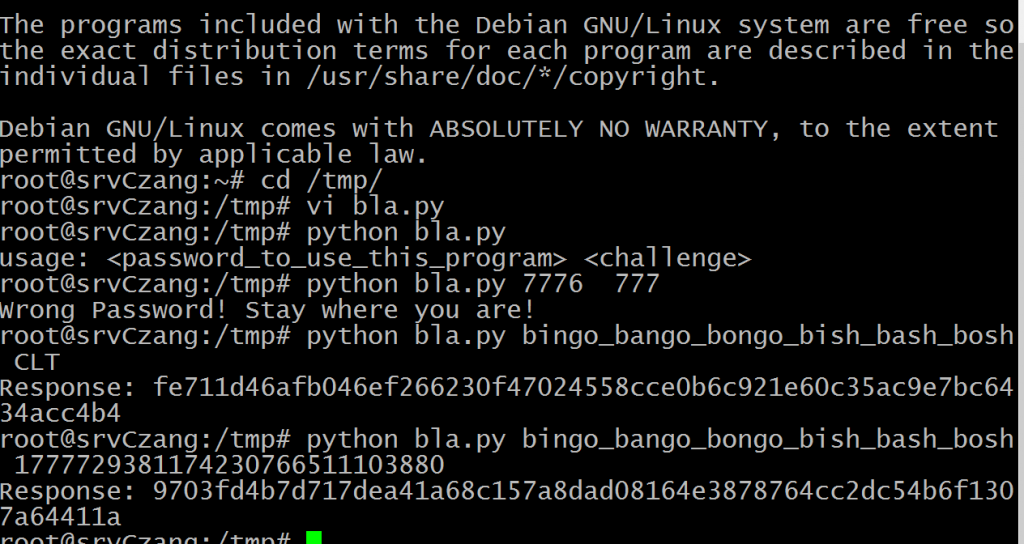

no to wkleiliśmy kod ze strony….:

a odpowiedź wkleiliśmy w sekretnej strefie…..

Yeah! Flaga: Chwila chwila! To miało być bezpieczne!

jupiiiiiiiiiiiiiiiiiii

clt&czang

Panie Czang

Moja rodzina po przeczytaniu Twojego posta stwierdzila jednoglosnie, ze Pan Czang powinien napisac ksiazke, bo pisanie mu wychodzi 🙂

Ale na jaki temat?

Obojetnie 😛 Bo sie dobrze czyta czanga 🙂

To może biografie CLT? 😀